Possedere apparati in azienda li rende più vulnerabili rispetto a quelli trasformati in servizi e presenti nel cloud. I recenti avvenimenti bellici possono accelerare queste vulnerabilità per una serie di fattori che a volte sono trascurati come la costanza degli aggiornamenti. La catena dei fornitori è uno dei metodi più usati per arrivare a bersagli grossi come enti statali e governativi.

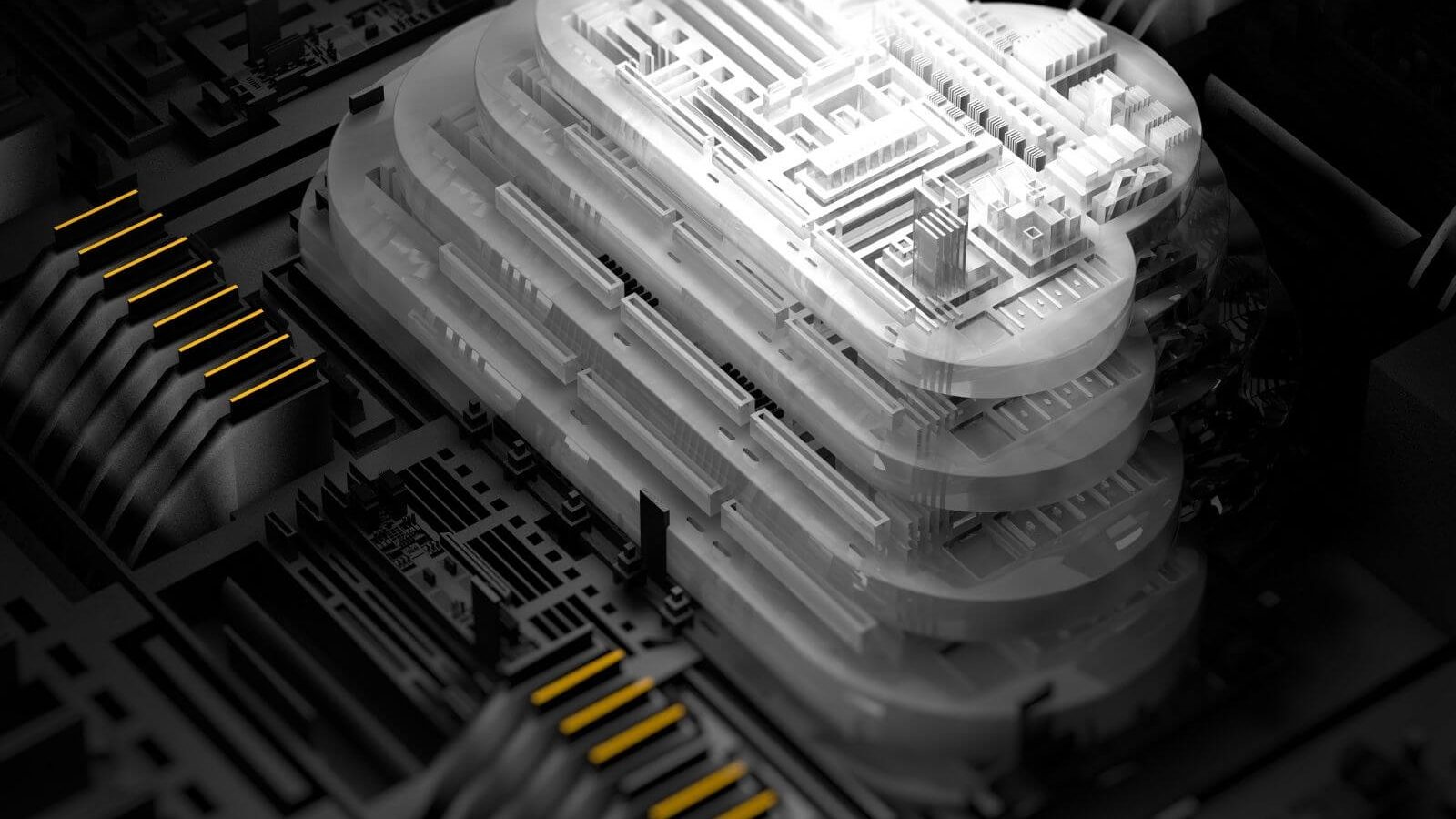

Come possono i servizi in cloud salvare le aziende e anche gli stati dagli attacchi informatici?

La guerra tra la Russia e l’Ucraina coinvolge tutti, in tutto il mondo. Questa è anche la prima guerra che viene combattuta sotto il profilo cyber. Non tanto per attacchi epocali che non sembra siano avvenuti, almeno fino a questo momento, quanto per tutta una serie di attività sotterranee che possono mettere a rischio la sicurezza di molti Paesi.

Infatti, molto spesso gli attacchi informatici più efficaci e atti a destabilizzare il bersaglio non sono visibili. Sfruttano delle vulnerabilità non conosciute ma anche quelle note. Come è possibile?

Le vulnerabilità dei sistemi informatici

Gli attacchi informatici più devastanti sono quelli che non si vedono. È molto differente da quelli attuati con ransomware che mirano a estorcere denaro, soprattutto se l’attaccante è uno stato attraverso i propri servizi segreti. Questo non è una novità ma oggi, che moltissimi Paesi hanno imposto alla Russia pesanti sanzioni, posso scatenare una offensiva tanto silenziosa quanto distruttiva.

Il metodo di attacco preferito da queste organizzazioni è quello che sfrutta delle vulnerabilità. Esse però nel tempo vengono scoperte anche dai produttori di hardware e software e regolarmente riparate. Purtroppo, molte aziende non applicano una solerte politica di aggiornamento dei sistemi. Questi, inevitabilmente rimangono vulnerabili nel tempo anche se la falla presente è stata riparata.

I possibili bersagli

Tempo fa, abbiamo potuto osservare come importanti attacchi a infrastrutture sono stati perpetrati non direttamente sul bersaglio ma attraverso la catena dei fornitori. Ad esempio quello avvenuto alla Colonial Pipeline del 2021. In pratica l’aggressore non si occupa di infiltrare il bersaglio ma un suo partner. Un sistema non aggiornato presente in un’azienda che ha rapporti stretti con una infrastruttura della pubblica amministrazione può essere l’arma letale per attaccare infrastrutture governative.

Attaccare l’anello più debole per poi risalire fino al bersaglio desiderato. Uno dei modi più comuni per farlo è appunto sfruttare una falla di sicurezza presente in apparati installati presso aziende, i cui software si interfacciano con quelli della pubblica amministrazione o che possiedono dati sensibili di quelle strutture. Un esempio è chi si occupa di manutenzioni in quelle organizzazioni.

I possibili bersagli

Tempo fa, abbiamo potuto osservare come importanti attacchi a infrastrutture sono stati perpetrati non direttamente sul bersaglio ma attraverso la catena dei fornitori. Ad esempio quello avvenuto alla Colonial Pipeline del 2021. In pratica l’aggressore non si occupa di infiltrare il bersaglio ma un suo partner. Un sistema non aggiornato presente in un’azienda che ha rapporti stretti con una infrastruttura della pubblica amministrazione può essere l’arma letale per attaccare infrastrutture governative.

Attaccare l’anello più debole per poi risalire fino al bersaglio desiderato. Uno dei modi più comuni per farlo è appunto sfruttare una falla di sicurezza presente in apparati installati presso aziende, i cui software si interfacciano con quelli della pubblica amministrazione o che possiedono dati sensibili di quelle strutture. Un esempio è chi si occupa di manutenzioni in quelle organizzazioni.

Perché i servizi cloud salvano le aziende dagli attacchi informatici?

La grande differenza nel gestire la sicurezza di un sistema on premise da uno in cloud è la velocità di implementazione degli aggiornamenti. Questo permette di lavorare sempre con sistemi protetti. Inoltre, data la situazione attuale, l’azienda produttrice può tagliare fuori tutti quegli account che hanno a che fare con la Russia ad esempio, che, in questo momento, viste le sanzioni economiche, ha tanti motivi per recare danni agli stati che gli sono ostili.

L’importanza dell’assistenza tecnica

In ERITEL disponiamo di un servizio di assistenza tecnica che permette ai nostri clienti di mantenere i propri apparati sempre aggiornati, come ad esempio i centralini telefonici, per chi ancora dispone di quelli in sede. Il consiglio però è di spostare tutto nel cloud perché i benefici non sono solo in termini di sicurezza. Trasformare un prodotto in servizio cloud lo rende facilmente scalabile e impedisce che diventi obsoleto o perda di performance nel tempo.

Per saperne di più, come sempre contattaci.